Terminy egzaminów poprawkowych

|

Poniedziałek 25.08.2025 g. 9.00 |

Wtorek 26.08.2025 g.9.00 |

Środa 26.08.2025 g. 9.00 |

|

Biznes i zarządzanie s.109 |

Matematyka s.109 |

Chemia s.101w |

|

j. polski s.110 |

Historia s.109 |

j. angielski zawodowy s.110 |

|

tworzenie stron i aplikacji s.203w |

j. angielski s.110 |

|

|

|

Towaroznawstwo (Świdnica) g.12.00 Ważne jest punktualne stawienie się na egzamin |

|

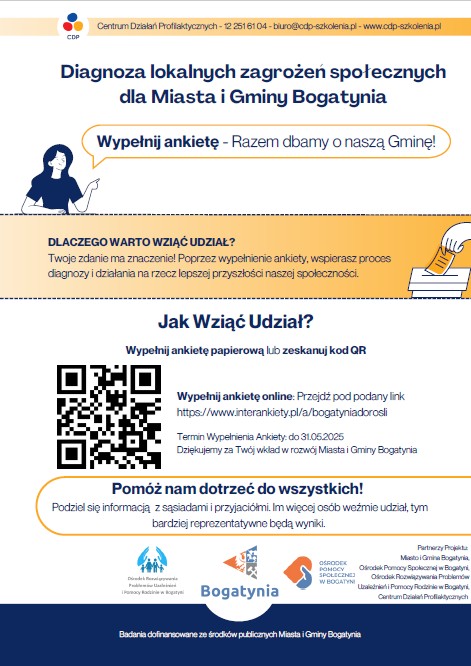

Diagnoza lokalnych zagrożeń społecznych dla Miasta i Gminy Bogatynia

Szanowni Mieszkańcy!

Centrum Działań Profilaktycznych działając na zlecenie Miasta i Gminy Bogatynia przygotowało dla Państwa ankietę, dotyczącą zagrożeń społecznych na terenie Miasta i Gminy Bogatynia.

Wyniki badania zostaną wykorzystane do opracowania „Diagnozy Lokalnych Zagrożeń Społecznych Miasta i Gminy Bogatynia” oraz wytypowania odpowiednich działań profilaktycznych, które będą odpowiadać na zidentyfikowane potrzeby.

Dlaczego to ważne?

Diagnoza problemów społecznych to kluczowy element w planowaniu działań na rzecz poprawy jakości życia w Państwa społeczności. Dzięki Państwa udziałowi, będziemy mogli dokładnie zrozumieć, jakie problemy i wyzwania stoją przed mieszkańcami Bogatyni, co pozwoli nam na stworzenie skutecznych programów interwencyjnych i profilaktycznych.

Ważne informacje:

- Ankieta jest całkowicie anonimowa, co gwarantuje pełną poufność Państwa odpowiedzi.

Podziękowanie dla HIPPER w Bogatyni

Więcej artykułów…

Strona 1 z 7